1402/09/18

1402/09/18 معرفی برترین راه حل ها برای بالا بردن امنیت میکروتیک

وقتی بحث امنیت شبکه می شود، روترها جزو مهم ترین اجزایی هستند که نیاز به محافظت و حساسیت دارند. روترهای میکروتیک که به خاطر قدرت و کاربرد عالی خود به یکی از بایدهای شبکه های سازمانی تبدیل شده اند، نقش دروازه ورود و خروج داده های شبکه را ایفا می کنند و شما به عنوان یک مدیر شبکه حتماً باید به فکر اجرای راهکارهای بالا بردن امنیت میکروتیک باشید.

امنیت روتر میکروتیک به عوامل زیادی وابسته است و این شما هستید که باید آسیب پذیری ها را شناسایی کرده و با اجرای راهکارهایی مثل ایجاد کاربران جدید با پسوردهای قوی، تعریف قوانین فایروال مناسب، غیرفعال سازی سرویس های غیرضروری و … امنیت میکروتیک خود را ارتقا دهید.

با اینکه این روتر ها از لحاظ امنیتی به خوبی طراحی شده اند ولی دنیای هک و دسترسی غیرمجاز روز به روز در حال پیشرفت است و اگر شما هم با این پیشرفت ها همگام نباشید و تنظیمات امنیتی را آپدیت نکنید، آسیب پذیری روتر میکروتیک شما در برابر دسترسی های غیرمجاز و حملات هکری بیشتر می شوند و این شروعی برای افت عملکرد و امنیت شبکه شما خواهد بود.

با اینکه آسیب پذیری و افت امنیت میکروتیک یک موضوع بسیار حساس و نگران کننده است ولی توصیه می کنیم که اکنون برای چند لحظه دغدغه ها و نگرانی های خود را کنار بگذارید و با راهکارهایی فوق العاده ای که برای ارتقا امنیت میکروتیک ارائه می دهیم، امنیت روتر میکروتیک خود را به بالاترین درجه ممکن برسانید تا با اطمینان بیشتری در مسیر پیشرفت خود جلو بروید.

هر کدام از این راهکارها، جنبه های مختلفی از امنیت را ارتقا می دهند ولی اگر می خواهید یک پایه امن و قدرتمند داشته باشید که با پیاده سازی این راهکارها هم امنیت روتر میکروتیک خود را به ۱۰۰ درصد نزدیک کنید، توصیه می کنیم که به صفحه خرید سرور مجازی میکروتیک مراجعه کنید و بعد از بررسی پلن های فوق العاده ای که برای شما آماده شده است، متناسب با بودجه و اولویت های خود یک سرور مجازی میکروتیک تهیه کنید که از همان شروع کار، مبارزه را ۱ – ۰ به نفع خود تغییر دهید.

۱. از نام کاربری و رمز قوی استفاده کنید.

حالت پیش فرض یک میکروتیک با نام کاربری admin و بدون رمز قابل دسترسی است و اگر فقط به این حالت اکتفا کنید، مطمئناً هکرهایی که هر لحظه به دنبال روزنه ای برای نفوذ به دستگاه های شبکه ای هستند، به سرعت متوجه این آسیب پذیری روتر میکروتیک شما خواهند شد.

سعی کنید از یک رمز عبور قوی (ترکیب طولانی از کاراکترها، حروف بزرگ و کوچک و اعداد) برای دسترسی ادمین استفاده کنید. برای بررسی سطح امنیت و تکراری بودن نام کاربری و رمز عبور موردنظر خود می توانید از سرویس هایی مثل Have I been PWND استفاده کنید.

برای تغییر رمز عبور کاربر ادمین خود می توانید به بخش System > Users بروید و رمز عبور مربوط به کاربر ادمین را تغییر دهید.

البته، اگر به فکر ایجاد یک لایه امنیتی قوی تر هستید، ایجاد کاربران جدید برای استفاده روزمره و غیرفعال کردن یا تغییر اسم و رمز حساب کاربری ادمین، ایده بهتری است. کلاً هدف این است که حساب میکروتیک را از پیش فرض ها دور کنید تا برای هکرها و افراد مزاحم غیرقابل پیش بینی باشد.

برای ایجاد کاربر جدید می توانید ترمینال وین باکس را باز کنید و با اجرای دستور زیر، یک کاربر جدید با نام کاربری و رمز قوی ایجاد کنید:

/user add name=myname password=mypassword group=fullبرای حذف کاربر ادمین هم می توانید از دستور زیر استفاده کنید:

/user remove adminالبته، قبل از اینکه ادمین را حذف کنید، کاربران جدید را تست کنید تا مطمئن شوید که دسترسی های لازم را دارند و پیکربندی های وین باکس با این نام های کاربری/پسوردها قابل تنظیم هستند.

اگر به فکر ایجاد یک فضای امن برای ایجاد و مدیریت پسوردهای میکروتیک خود هستید تا علاوه بر حفظ امنیت حساب های کاربری، پروسه ساخت و به خاطر سپردن رمزهای عبور قوی و طولانی برایتان راحت تر شود، می توانید از ابزارهای مدیریت پسورد استفاده کنید.

۲. از قوانین فایروال مناسب استفاده کنید.

یکی از بهترین ابزارهای مدیریت ترافیک و دسترسی های غیرمجاز، استفاده از فایروال میکروتیک است. این فایروال بر اساس قوانین فایروال کار می کند. در واقع، این قوانین فایروال هستند که به فایروال می گویند با چه جریان ترافیکی، چه نوع برخوردی داشته باشد. اینجاست که شما با استفاده از آنها می توانید رفتار میکروتیک را در برابر انواع دسترسی ها تعریف کنید و از این قضیه برای بالا بردن امنیت میکروتیک استفاده کنید.

البته، برای اینکه قوانین فایروال درست و امنی را به روتر میکروتیک اضافه کنید، اول باید به این فکر کنید که چرا فایروال پیش فرض میکروتیک به اندازه کافی امن نیست و چه ضعف هایی دارد.

قرار نیست شما هم با اضافه کردن یک سری قوانین جدید اما بیهوده، امنیت میکروتیک را بالا ببرید. تنها کاری که باید انجام دهید این است که آسیب پذیری ها را بشناسید و قوانین متناسب با آن را به فایروال اضافه کنید. در واقع، شما با ایجاد قوانین فایروال جدید می خواهید ترافیک ناخواسته و مخرب را مسدود کنید و برای انجام این کار می توانید از تکنیک های مختلف استفاده کنید.

مسدود کردن ترافیک مربوط به یک لیست از آدرس های IP

اگر بعد از بررسی ترافیک، یک لیست از آدرس های آی پی را به عنوان عوامل مخرب شناسایی کرده اید، می توانید قانونی تعریف کنید که تمام ترافیک مربوط به این آدرس ها را مسدود کند.

برای این کار، ابتدا باید لیست آدرس را ایجاد کنید و آدرس های آی پی موردنظر را به آن اضافه کنید:

/ip firewall address-list

add list=BlockedIPs address=192.168.1.1

add list=BlockedIPs address=203.0.113.0/24با اجرای دستورات بالا، یک لیست به اسم BlockedIPs ایجاد می کنید و دو آدرس آی پی 192.168.1.1 و 203.0.113.0/24 را به آن اضافه می کنید.

سپس، قانون فایروال موردنظر را ایجاد می کنید تا ترافیک مربوط به آدرس های موجود در این لیست مسدود شود:

/ip firewall filter

add chain=input src-address-list=BlockedIPs action=dropاین دستور، یک قانون فایروال با زنجیره input ایجاد می کند تا بررسی کند که آدرس مبدا ترافیک در لیست BlockedIPs قرار دارد یا نه. اگر اینگونه بود، ترافیک مربوط به آن با دستور drop مسدود می شود.

مسدود کردن بسته های نامعتبر

بسته های نامعتبر یا invalid بسته هایی هستند که با استانداردهای TCP/IP مطابقت ندارند و به همین دلیل می توان از آنها برای سواستفاده از آسیب پذیری های شبکه استفاده کرد. با فیلتر کردن این بسته ها می توانید از سواستفاده هکرها و دسترسی های غیرمجاز جلوگیری کنید.

برای فیلتر کردن این بسته ها می توانید از قانون فایروال با اکشن drop استفاده کنید.

/ip firewall filter

add chain=input connection-state=invalid action=dropاین قانون، تمام اتصالاتی که در وضعیت invalid هستند را حذف می کند.

محدود کردن تعداد اتصالات هر آی پی

اگر یک هکر بتواند اتصالات زیادی ایجاد کند و پهنای باند و منابع را تحت تاثیر قرار دهد، عملکرد روتر دچار اختلال می شود. یکی از بهترین راه های جلوگیری از این نوع حملات، محدود کردن تعداد اتصالات هر آی پی است. به عنوان مثال، اگر هر آدرس آی پی را به 5 اتصال محدود کنید، فقط 5 اتصال مهاجم یا هر کاربر دیگر برقرار می شود و اتصالات بعدی مسدود خواهد شد.

برای این کار کافیست از قانون فایروال زیر استفاده کنید:

/ip firewall rule

add chain=input protocol=tcp tcp-options=syn-only connection-limit=5 action=dropاگر خواستید آدرس های آی پی کاربرانی که می خواهند بیش از حدمجاز اتصال برقرار کنند را به لیست بلاک اضافه کنید، می توانید از دستور زیر استفاده کنید:

/ip firewall filter

add chain=input protocol=tcp tcp-options=syn-only connection-limit=5 action=drop

add chain=input action=add-src-to-address-list address-list=Blacklisted address-list-timeout=1w protocol=tcp src-address-list=BlacklistConnectionLimitاین دستور، بعد از مسدود کردن اتصالات اضافی، آدرس آی پی مربوط به این اتصالات را به مدت ۱ هفته (۱w) در لیست Blacklisted که لیست اصلی آدرس های آی پی میکروتیک است نگهداری می شود. همچنین، این آدرس ها به لیست src-address-list که لیست مخصوص قوانین فایروال است هم اضافه می شود.

در حالت کلی، قوانین فایروال زیادی وجود دارند که می توانید متناسب با نیاز خود در روتر میکروتیک اعمال کنید.

۳. روتر میکروتیک را آپدیت کنید.

با هر آپدیت میکروتیک، پچ های جدیدی برای رفع باگ ها و بالا بردن امنیت میکروتیک منتشر می شوند. به همین دلیل همیشه باید نسخه RouterOS و اپلیکیشن وین باکس، فریمور خود را آپدیت کنید تا از این ویژگی های جدید محروم نمانید و وضعیت روتر خود را به خطر نیاندازید.

برای ارتقا یا آپگرید روتر میکروتیک خود می توانید وین باکس را باز کنید و به مسیر زیر بروید:

System → Packages → Check For Updates → Download and Install

یا اینکه، ترمینال وین باکس را باز کنید و دستور زیر را اجرا کنید:

/system package update installفرقی نمی کند از کدام روش استفاده می کنید، مهم این است که با آپدیت منظم روتر خود، آسیب پذیری های نرم افزاری را رفع کنید و از این طریق، امنیت سیستم خود را در برابر هر نوع سواستفاده و دسترسی غیرمجاز ارتقا دهید.

۴. مجوز کاربران و گروه های روتر میکروتیک را با دقت تنظیم کنید.

اگر بخش IT سازمان یا شرکت شما به حدی بزرگ است که هر کدام از کاربران یا گروه های مدیریتی مسئولیت های متفاوتی دارند، نیازی نیست که تمام اختیارات را در اختیار آنها قرار دهید. به عنوان مثال، یک پشتیبان فنی نیازی به مشاهده رمزهای عبور ندارد ولی یک ادمین حتماً باید به بخش پسوردها دسترسی داشته باشد.

RouterOS این امکان را به شما می دهد که مجوزهای خاصی را به گروه های موردنظر اختصاص دهید و بعد، کاربران را به این گروه ها اضافه کنید. اینجاست که می توانید سطح دسترسی کاربران به بخش های مختلف میکروتیک را تنظیم کنید و از دسترسی های غیرمجاز جلوگیری کنید.

برای مدیریت گروه ها و کاربران می توانید از منو وین باکس به مسیر زیر بروید:

System → Users

یا اینکه ترمینال را باز کنید و دستور زیر را اجرا کنید:

/user group موقع ایجاد گروه ها با مجوزهای زیر مواجه خواهید شد که بهتر است این مجوزها را بررسی کنیم:

elnet ،ssh ،ftp ،winbox ،web ،api ،romon ،dude و tikapp – خط مشی های استفاده کاربران از پروتکل های مربوطه.

local – مجوز دسترسی به ترمینال داخلی وین باکس

reboot – مجوز ری استارت روتر

read, write – مجوز دسترس خواندن/نوشتن پیکربندی های روتر

sniff – مجوز اجرای ابزار sniffer

test – مجوز اجرای دستورات خطایابی (پینگ، تست پهنای باند، اسکن وایرلس و …)

password – مجوز تغییر رمزعبور توسط خود کاربر

Policy – مجوز مدیریت حساب ها و گروه ها

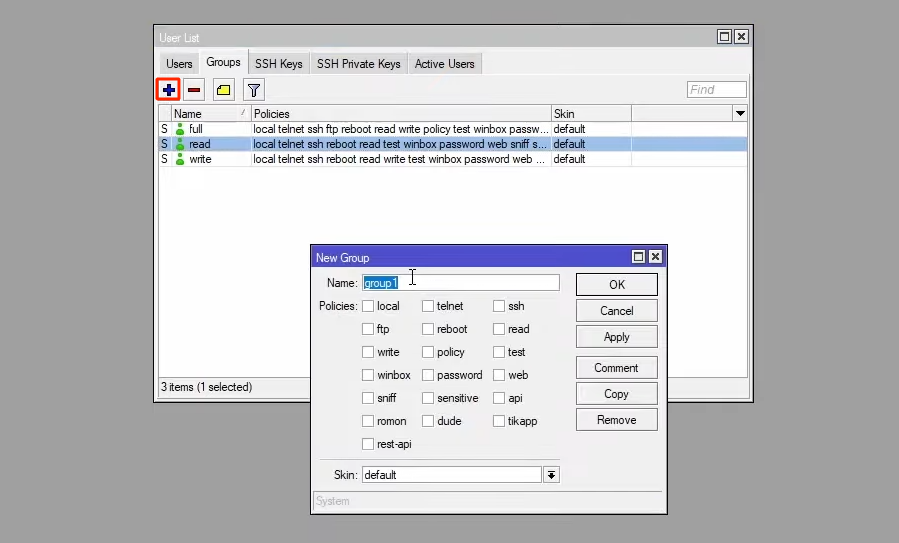

بیایید نحوه تعریف گروه و اضافه کردن کاربر به این گروه را به صورت تصویری نشان دهیم:

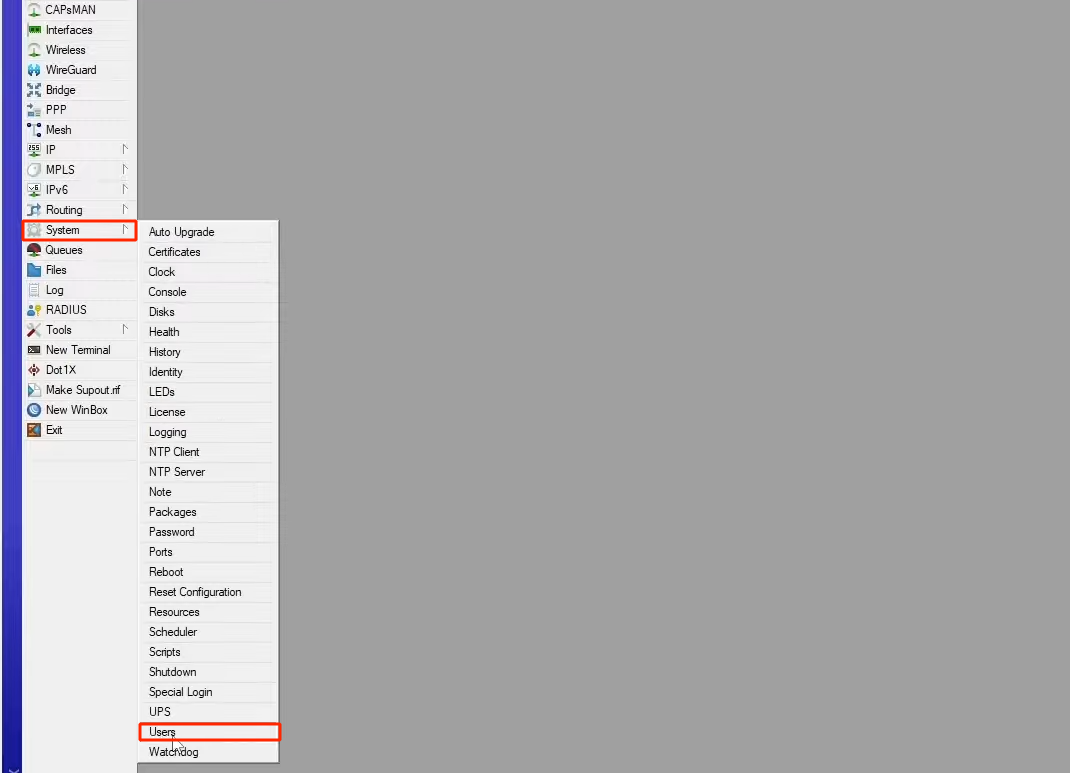

وارد وین باکس شوید و از منوی system گزینه users را انتخاب کنید.

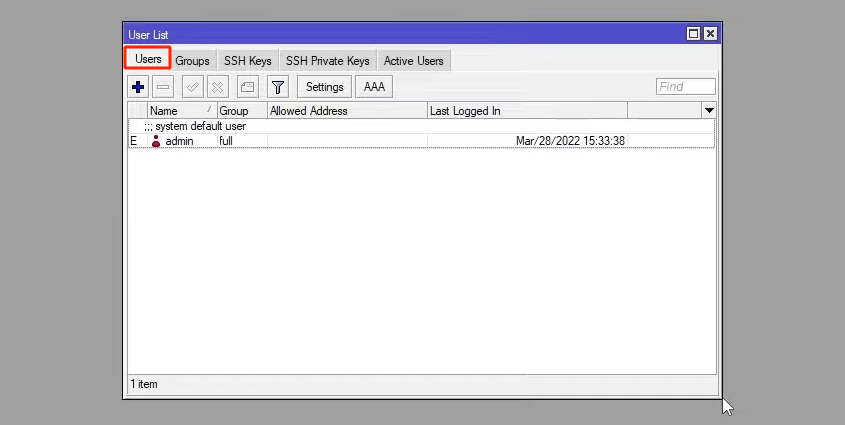

لیست کاربران روتر میکروتیک در این لیست موجود در تب Users قابل مشاهده است.

در این روتر فقط یک کاربر داریم و آن هم ادمین است که به گروه full تعلق دارد.

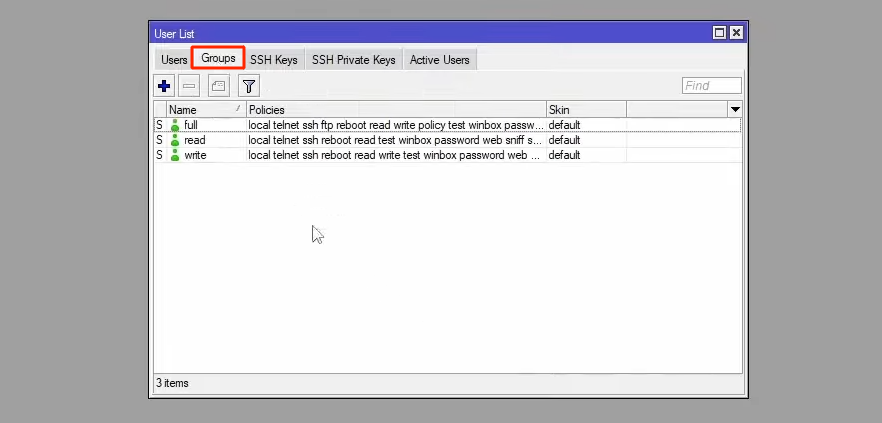

اگر می خواهید گروه ها و مجوزهای مربوط به آن را ببینید، باید روی تب Groups کلیک کنید.

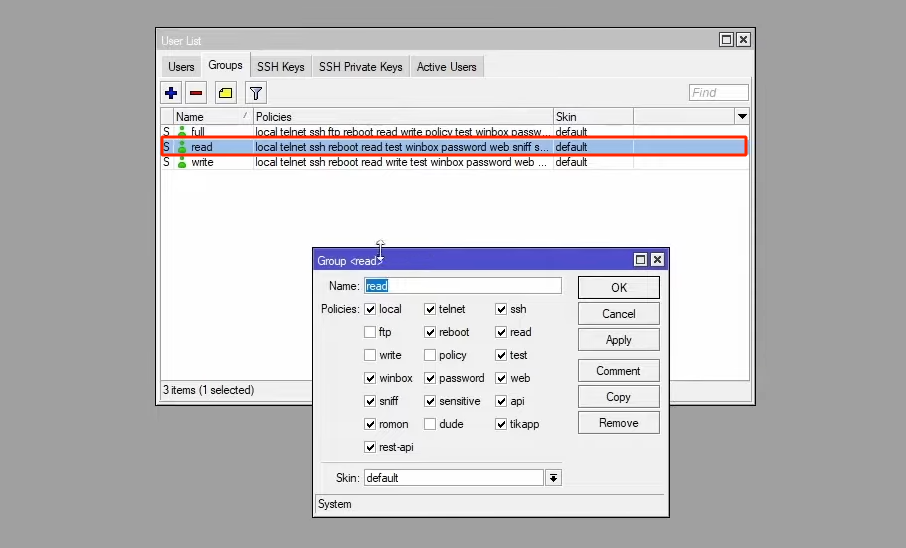

در این قسمت با ۳ گروه مواجه هستیم که هر کدام مجوزهای خاص خود را دارند. برای مشاهده مجوزهای گروه ها مثلا گروه read کافیست دو بار روی آن کلیک کنید.

می بینید که مجوزها به صورت چک باکس هستند و اگر خواستید می توانید هر کدام از آنها را به گروه اضافه یا از آن حذف کنید.

البته اگر خواستید می توانید با کلیک روی + می توانید گروه جدیدی ایجاد کنید.

کافیست اسم گروه را وارد کنید و مجوزهای موردنظر را به آن اختصاص دهید و در آخر، روی apply و ok کلیک کنید.

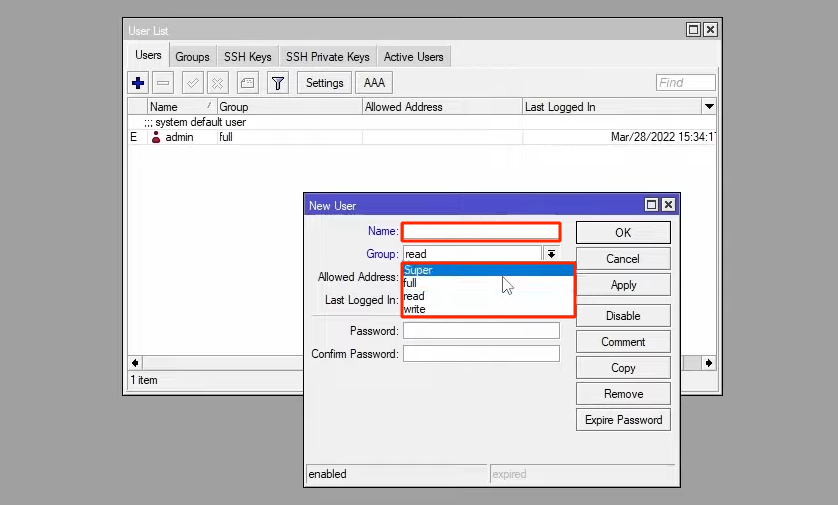

ما یک گروه به اسم super ایجاد کردیم و تمام مجوزها را به آن اختصاص دادیم که اگر لیست گروه ها را مشاهده کنید، گروه super را می بینید.

حالا اگر به دلایل امنیتی می خواهید کاربر ادمین را غیرفعال کنید و کاربر دیگری را جایگزین آن کنید، با کلیک روی + موجود در تب Users می توانید یک کاربر جدید ایجاد کنید.

اسم کاربر را در فیلد name وارد کنید و از بخش Group، گروه موردنظر را انتخاب کنید تا کاربر از مجوزهای مربوط به آن بهره مند شود.

بعد از اینکه پسورد را وارد کردید و در بخش confirm password هم آن را تکرار کردید، روی apply و ok کلیک کنید تا این کاربر ایجاد شود.

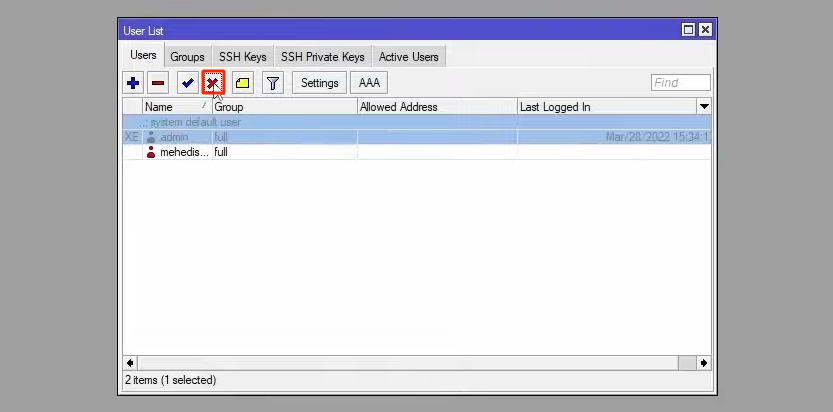

حالا که کاربر جدید را ایجاد کردید و از دسترسی های آن مطمئن هستید، می توایند admin را غیرفعال کنید. کافیست از تب users کاربر ادمین را انتخاب کنید و روی علامت ضربدر کلیک کنید.

بله، اکنون شما نحوه تنظیم مجوزها و اختصاص کاربران به گروه ها را یاد گرفتید و وقت آن است که متناسب با نیازهای خود، قسمت کاربران و مجوزها را مدیریت کنید.

۵. شماره پورت ssh را تغییر دهید.

اگر برای اتصاال ریموت به روتر میکروتیک خود از SSH استفاده می کنید، یکی از تکنیک های ساده برای جلوگیری از حملات بروت فورس و هک روتر، این است که شماره پورت آن را تغییر دهید تا برای هکرها ناشناس باشد.

این سرویس به طور پیش فرض به پورت ۲۲ گوش می دهد و برای اینکه این پورت را به پورت دیگری مثلاً ۲۲۰۰ تغییر دهید، می توانید ترمینال وین باکس را باز کنید و دستور زیر را اجرا کنید:

/ip service set ssh port=2200بعد از اینکه شماره پورت را تغییر دادید، اتصالات SSH را تست کنید و مطمئن شوید که SSH توسط پورت جدید قابل استفاده است یا نه.

۶. سرویس های غیرضروری را غیرفعال کنید.

اگر پورت ها و سرویس هایی دارید که عملاً بدون استفاده هستند، بهتر است با غیرفعال سازی آنها، سطح حمله به روتر خود را محدود کنید. سرویس هایی مثل ssh ،ftp ،telnet و web مستعد حمله و استفاده بی رحمانه از روتر میکروتیک شما هستند به همین دلیل سعی کنید سرویس های غیر ضروری را غیرفعال کنید.

برای مشاهده لیست سرویس های فعال می توانید از دستور زیر استفاده کنید:

/ip service printبعد سرویس موردنظر را انتخاب کنید (مثلاً telnet ) و سپس آن را با دستور زیر غیرفعال کنید:

/ip service disable telnetسرویس های زیادی وجود دارند که میکروتیک شما بدون اینکه نیازی به آن ها داشته باشد، فعال می کند و شما که به فکر بالا بردن امنیت میکروتیک هستید باید نسبت به این سرویس ها حساس باشید. به عنوان مثال، bandwidth server برای تست توان بین دو روتر میکروتیک استفاده می شود که به نوبه خود می تواند به ابزار حمله DDoS تبدیل شود و غیرفعال سازی آن منطقی ترین کاری است که می توانید انجام دهید، (البته تا زمانی که برای کارهایی مثل تست سرعت پهنای باند در میکروتیک، نیازی به آن نداشته باشید):

/tool bandwidth-server set enabled=noپس سعی کنید فقط سرویس های خاص و ضروری را فعال نگه دارید و فرایندهای پس زمینه دستگاه میکروتیک خود را به حداقل برسانید.

۷. دسترسی به رابط وب روتر میکروتیک را محدود کنید.

اگر پسورد کاربری را تغییر نداده اید و هنوز هم با ادمین بدون رمز به وین باکس متصل می شوید، احتمال دسترسی غیرمجاز به روتر میکروتیک شما بسیار بالا است. حتی اگر نام کاربری و رمز یکی از کاربران فاش شود، پیکربندی های روتر میکروتیک در معرض خطر جدی قرار دارند.

بهترین کاری که می توانید برای حل این مسئله انجام دهید و به نوعی برای آینده و اتفاقات غیرقابل پیش بینی آن آماده باشید این است که یک لیست از آدرس های آی پی مجاز برای دسترسی به رابط وب وین باکس تهیه کنید و قانون فایروال مربوط به آن را تعریف کنید.

برای این کار می توانید رابط شبکه را انتخاب کنید یا اینکه لیست آدرس های ip را ایجاد کنید و قانون موردنظر را برای آن تعریف کنید:

/ip firewall address-list# ایجاد لیست آدرس های مجاز

add list=whitelist address=192.168.1.1

add list=whitelist address=203.0.113.0/24# ارائه مجوز به ترافیک مرتبط با اتصالات

/ip firewall filter

add chain=input connection-state=established,related action=accept comment="accept established,related"

# قانون مربوط به اجازه دسترسی لیست کاربران whitelist به وین باکس

add chain=input src-address-list=whitelist protocol=tcp port=8291 action=accept comment="allow Winbox"# قانون مربوط به اجازه دسترسی اتصالات مربوط به رابط شبکه ether1 به وین باکس

add chain=input in-interface=ether1 protocol=tcp port=8291 action=accept comment="allow Winbox"البته، می توانید دسترسی به روتر از طریق SSH را هم محدود کنید، این بار باید به جای وین باکس، شماره پورت ssh را وارد کنید:

add chain=input src-address-list=whitelist protocol=tcp port=22 action=accept comment="allow SSH"

add chain=input in-interface=ether1 protocol=tcp port=22 action=accept comment="allow SSH"8. از تکنیک Port knocking استفاده کنید.

این که یک لیست آی پی ایجاد کنید تا فقط کاربران خاصی به رابط وین باکس دسترسی داشته باشند، ایده بسیار خوبی است ولی اگر کاربر موردنظر به خاطر مسافرت یا هر دلیل دیگر بخواهد از طریق یک سیستم با آی پی دیگر به وین باکس دسترسی پیدا کند، باید چه کار کند؟

اینجاست که تکنیک Port knocking وارد عمل می شود.

همانطورکه در مقاله ایجاد امنیت SSH از طریق Port Knocking هم اشاره کرده ایم، این تکنیک شبیه رمز شب است منتها این بار به جای یک جمله یا حرف، یک سری عملیات ترتیبی تعریف می شود و کاربر با انجام درست آن عملیات به صورت پشت سر هم می تواند به رابط یا سرویس موردنظر دسترسی پیدا کند.

به این صورت که پورت های روتر برای همه بسته است اما به محض اینکه یک سری عملیات مشخص را انجام دهید، تمام پورت ها برای آدرس آی پی فعلی شما باز می شود. این توالی باید به گونه ای تعریف شود که هیچ کس نتواند آن را حدس بزند.

بیایید یک نمونه از Port knocking در میکروتیک را بررسی کنیم:

قانون ۱) اتصال به پورت ۸۸۸

add action=add-src-to-address-list address-list=888 address-list-timeout=30s chain=input dst-port=888 in-interface-list=WAN protocol=tcpترتیب این الگو به این صورت است که کاربر ابتدا باید به به پورت شماره ۸۸۸ متصل شود و برای این کار ۳۰ ثانیه وقت دارد. اگر اتصال انجام شد، آی پی به لیست آدرس 888 اضافه می شود. این اولین ضربه از طرف کاربر است.

قانون ۲) اتصال به پورت ۵۵۵

add action=add-src-to-address-list address-list=555 address-list-timeout=30s chain=input dst-port=555 in-interface-list=WAN protocol=tcp src-address-list=888سپس، همین کاربر را در پورت ۵۵۵ انجام می دهد و اگر درست بود و آی پی آن در لیست اول یعنی 888 قرار داشت، دومین ضربه کاربر هم پذیرفته می شود.

قانون ۳) اتصال به پورت ۲۲۲

add action=add-src-to-address-list address-list=secured address-list-timeout=30m chain=input dst-port=222 in-interface-list=WAN protocol=tcp src-address-list=555

add action=accept chain=input in-interface-list=WAN src-address-list=securedدر نهایت، کاربر به پورت ۲۲۲ هم ضربه می زند و اگر آدرس آن در لیست دوم یعنی ۵۵۵ قرار داشت، آی پی کاربر تایید می شود و اتصالات ورودی او پذیرفته می شود.

این قانون فایروال تنظیم شد ولی کاربر چگونه باید این الگو را اجرا کند؟

برای این کار می توانید از دستور nc استفاده کنید:

nc -u mikrotik-ip-address 888

nc -u mikrotik-ip-address 555

nc -u mikrotik-ip-address 222یا اینکه فایل bash آن را ایجاد و اجرا کنید:

for x in 888,555,222; do nmap -p $x -Pn mikrotik-ip-address; doneبعد از این که این الگو را با موفقیت اجرا کردید، می توانید دستور ssh را برای اتصال به روتر اجرا کنید:

ssh admin@mikrotik-ip-addressاین یک نمونه ساده از port knocking بود ولی برای استفاده درست از این روش باید نهایت دقت را داشته باشید و به جزئیات توجه کنید.

۹. قابلیت neighbor discovery را غیرفعال کنید.

میکروتیک یک سرویس تحت عنوان neighbor discovery ارائه می دهد که شامل پروتکل های MNDP، CDP و LLDP است و می توان از آن برای ترسیم نقشه شبکه استفاده کرد.

بدافزارها و سایر عوامل مخرب با استفاده از سرویس می توانند شبکه شما را ترسیم کنند و از آن برای دسترسی به اطلاعات شبکه، تغییر در تنظیمات و اجرای انواع حملات استفاده کنند. اینجاست که باید دست به کار شوید و این سرویس که به طور پیش فرض فعال است را غیرفعال کنید.

برای اینکار می توانید از دستور زیر استفاده کنید:

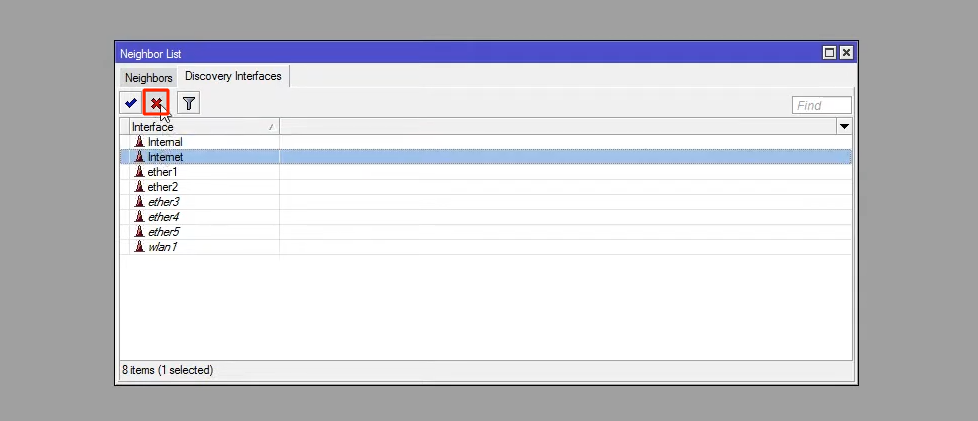

/ip neighbor discovery-settings set discover-interface-list=noneیا اینکه از منوی وین باکس، روی ip و neighbors کلیک کنید.

سپس روی discovery interfaces کلیک کنید و بعد از انتخاب رابط های شبکه موردنظر، روی علامت ضربدر کلیک کنید.

۱۰. اجازه ندهید روتر میکروتیک نقش پراکسی ddos را ایفا کند.

فعال بودن برخی از سرویس های میکروتیک مثل proxy، socks، UPnP و … می تواند میکروتیک را به یک سلاح قدرتمند برای اجرای حملات ddos تبدیل کند. در واقع، ترکیب این سرویس ها با برخی از قابلیت های میکروتیک، باعث می شود که میکروتیک به یک عضو botnet تبدیل شود و برای اجرای حملات مخرب مورد استفاده قرار بگیرد.

با اینکه این سرور ها به طور پیش فرض غیرفعال هستند ولی محض احتیاط بهتر است با اجرای دستورات زیر این سرویس ها را غیرفعال کنید:

/ip proxy set enabled=no

/ip proxy set enabled=no

ip upnp set enabled=no

ip upnp set enabled=no۱۱. از پیکربندی های میکروتیک بکاپ بگیرید.

با اینکه راهکارهای بالا جهت بالا بردن امنیت میکروتیک هستند ولی شما همیشه باید یک کلید برای بازیابی وضعیت ایده آل میکروتیک خود را داشته باشید و این کلید، چیزی نیست جز فایل های بکاپ.

وقتی عملکرد و امنیت میکروتیک شما دچار مشکل می شود، سریع ترین کاری که می توانید برای بازگشت به حالت امن انجام دهید، این است که فایل بکاپ را بازیابی کنید و پیکربندی های مربوط به وضعیت امن روتر خود را وارد عمل کنید.

برای آشنایی با نحوه بکاپ گیری می توانید از مقاله آموزشی بکاپ گرفتن از میکروتیک و بازیابی آن کمک بگیرید.

۱۲. گزارشات روتر میکروتیک را به طور مداوم پیگیری کنید.

اگر در این زمینه سهل انگاری کنید، مطمئناً برای شناسایی آی پی ها و دسترسی های غیرمجاز دیر خواهید کرد و این چیزی نیست که شما می خواهید. پس بهتر است به طور مداوم به بخش System > Logging مراجعه کنید و گزارشات و فعالیت های مربوط به روتر میکروتیک را بررسی کنید.

یک روش جالبی هم که سراغ داریم این است که موقع ایجاد قوانین فایروال از پارامترهای log-prefix و prefix استفاده کنید تا لاگ های مربوط به قوانین فایروال با پیشوند مشخص شده توسط شما، قابل شناسایی باشند.

/ip firewall filter

add chain=input action=accept protocol=tcp prefix="Firewall-Log" log-prefix="Firewall-Log - "البته، اگر نمی خواهید فقط به ابزارهای مانیتورینگ داخلی اکتفا کنید، می توانید پروتکل SNMP را راه اندازی کنید و سپس با استفاده از نرم افزارهایی مثل Zabbix، آپتایم دستگاه، میزان مصرف منابع و سایر هشدارهای مربوط به شرایط خاص را مانیتور کنید.

در حالت کلی، سعی کنید در کنار پیاده سازی این راهکارها از نبایدهای مربوط به امنیت میکروتیک خودداری کنید. نبایدهایی مثل:

- اکتفا به کاربران پیش فرض مثل ادمین بدون پسورد

- عدم تعریف قوانین فایروال مناسب

- ارائه مجوز به تمام ترافیک های ورودی و خروجی روتر

- بکاپ نگرفتن از پیکربندی های میکروتیک

- مانیتور نکردن گزارشات روتر

- …

این شما هستید که باید متناسب با آسیب پذیری ها و نقص های روتر میکروتیک خود وارد عمل شوید و استراتژی های امنیتی مناسب را اجرا کنید. این گوی و این میدان، دیگر وقت آن است که شروع کنید.

چرا باید به فکر بالا بردن امنیت میکروتیک باشیم؟

روتر میکروتیک بخش مهمی از تجهیزات شبکه است که وظایف مختلفی مثل مسیریابی ترافیک بین شبکه ها و دستگاه ها، فیلتر کردن ترافیک و … را بر عهده دارد.

روتر میکروتیک یا سرور مجازی با سیستم عامل RouterOS نقش دروازه ای را دارد که ورود و خروج داده های یک شبکه از طریق آن انجام می شود. پس، داده های حساس و مهم شبکه از طریق این روتر ها جریان پیدا می کنند و هر گونه نقص یا تخلف امنیتی در روتر می تواند به سرقت اطلاعات حساس، قطع خدمات شبکه یا دسترسی غیرمجاز به بخش های مختلف شبکه منجر شود.

از مهم ترین دلایل افزایش امنیت روتر میکروتیک می توان به موارد زیر اشاره کرد:

- حفاظت از اطلاعات مهم و حساس مثل داده های مربوط به ترافیک، جداول مسیریابی و تنظیمات فایروال

- از بین بردن آسیب پذیری ها و پیشگیری از نفوذ و حملات هکری

- پیشگیری از دسترسی غیرمجاز به تنظیمات و پیکربندی های روتر

- عدم اکتفا به تنظیمات پیش فرض ضعیف روتر ها و ارتقا آنها به یک نسخه امن تر و مطمئن تر

- جلوگیری از ضررهای معنوی و مالی ناشی از حملات هکری

- …

پس اینکه اکنون اینجا هستید تا امنیت میکروتیک خود را ارتقا دهید، کاملاً منطقی است و نه تنها الان، بلکه شما باید به طور دائم به فکر ارتقا امنیت روترهای میکروتیک خود باشید و تدابیر امنیتی لازم را اجرا کنید.

سخن آخر

قدرت و کارایی بالای روتر میکروتیک باعث شده است که اکثر شبکه ها مجهز به این روتر باشند. اگر شما هم جزو کاربرانی هستید که روتر میکروتیک را ترجیح داده اید، باید به فکر بالا بردن امنیت آن هم باشید. راهکارهایی که در این مقاله بررسی کردیم، می توانند امنیت روتر شما را به حد عالی برسانند و مانع دسترسی های غیرمجاز و حملات هکری شوند. بهتر است متناسب با آسیب پذیری های سیستم میکروتیک خود جلو بروید و به جای اکتفا به یک روش، راهکارهای بیشتری را اجرا کنید چون یک روتر امن می تواند انتظارات شما را به بهترین شکل ممکن برآورده کند.

از اینکه تا انتهای مقاله با ما همراه بودید، از شما متشکریم. امیدواریم که مطالعه این مقاله برای شما مفید واقع شده باشد. در صورت داشتن هرگونه سوال، درخواست و نیاز به راهنمایی، می توانید با ثبت نظر خود، با ما وارد ارتباط شوید تا هر چه زودتر به شما پاسخ دهیم.