1404/02/06

1404/02/06 فیشینگ چیست؟

در حالی که اقدامات امنیتی فنی همچنان در حال بهبود است، فیشینگ یکی از ارزانترین و آسانترین راهها برای دسترسی مجرمان سایبری به اطلاعات حساس است.

فیشینگ به معنی کلاهبرداری از طریق دست یافتن به اطلاعات محرمانه و حساس از طریق روش های چون جعل صفحه پرداخت مبلغ یا داشتن پسورد های ضعیف و حتی استفاده از لینک های آلوده به بدافزار ها مورد استفاده قرار میگیرد که میتوانید با آشنایی روش های مقابله از فیشینگ مانند: ایجاد احاز هویت دو مرحله ای یا بررسی صحیح بودن لینک خرید، از فیشینگ جلوگیری به عمل آورید.

فیشینگ به معنی کلاهبرداری از طریق دست یافتن به اطلاعات محرمانه و حساس می باشد. هدف هکری که فیشینگ را انجام می دهد نهایتا دسترسی به منابع مالی شما می باشد و ممکن است برای رسیدن به این منابع، ضرر های دیگری به سیستم شما وارد شود. به سادگی با کلیک کردن روی یک پیوند، قربانیان می توانند امنیت شرکت خود را به خطر بیندازند و خود را در معرض خطر سرقت هویت قرار دهند. آن ها همچنین ممکن است اطلاعات شخصی، اعتبار ورود مانند نام کاربری و رمز عبور و اطلاعات مالی از جمله شماره کارت اعتباری خود را به خطر بی اندازند.

بیشترین کلاهبرداری های فیشینگ از طریق ایمیل رخ می دهند. ایمیل راحت ترین راه برای انتقال لینک های آلوده و نرم افزار های جاسوسی و کلاهبرداری می باشد هرچند روش های دیگری نیز وجود دارند.

مقاله ی امروز حاوی مطالب مفیدی از فیشینگ و روش های مختلف آن می باشد و به طور کامل در مورد افزایش آگاهی امنیتی که میتواند به شما در جلوگیری از قربانی شدن کمک کند؛ صحبت خواهیم کرد.

حمله فیشینگ چیست؟

فیشینگ نوعی حمله مهندسی اجتماعی است که اغلب برای سرقت اطلاعات کاربر از جمله اعتبار ورود و شماره کارت اعتباری استفاده می شود. زمانی اتفاق میافتد که یک مهاجم، خود را به عنوان یک موجودیت قابل اعتماد نشان میدهد، قربانی را فریب میدهد تا ایمیل، پیام فوری یا پیام متنی را باز کند. سپس گیرنده فریب داده می شود تا روی یک پیوند مخرب کلیک کند که می تواند منجر به نصب بدافزار، مسدود شدن سیستم به عنوان بخشی از حمله باج افزار یا افشای اطلاعات حساس شود.

حمله می تواند نتایج ویرانگری داشته باشد. برای افراد، این شامل خریدهای غیرمجاز، سرقت وجوه یا سرقت شناسایی می شود.

علاوه بر این، فیشینگ اغلب برای به دست آوردن جای پایی در شبکه های شرکتی یا دولتی به عنوان بخشی از یک حمله بزرگ تر، مانند یک رویداد تهدید مداوم پیشرفته (APT) استفاده می شود، کارمندان به منظور دور زدن محیطهای امنیتی، توزیع بدافزار در داخل یک محیط بسته یا دسترسی ممتاز به دادههای ایمن در معرض خطر قرار میگیرند.

سازمانی که در برابر چنین حمله ای تسلیم می شود، معمولاً علاوه بر کاهش سهم بازار، شهرت و اعتماد مصرف کننده، زیان های مالی شدیدی را متحمل می شود. بسته به دامنه، تلاش فیشینگ ممکن است به یک حادثه امنیتی تبدیل شود که در آن یک کسب و کار بازیابی از آن زمان دشواری خواهد داشت.

نمونه ای از حمله فیشینگ

مورد زیر یک تلاش رایج برای کلاهبرداری فیشینگ را نشان می دهد:

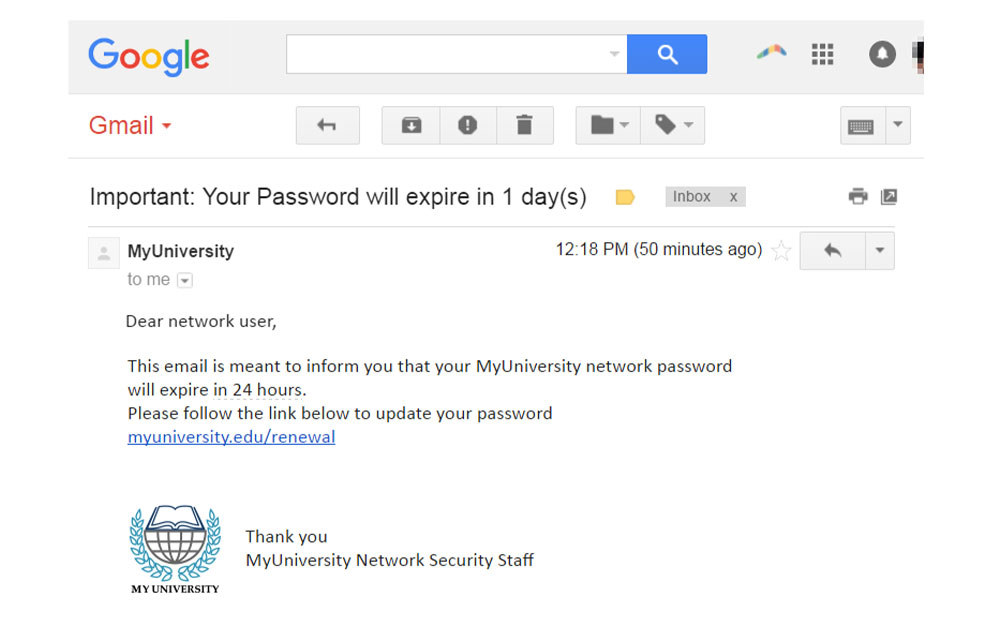

یک ایمیل جعلی ظاهراً از myuniversity.edu به تعداد اعضای هیئت علمی که ممکن است به صورت انبوه توزیع می شود.

این ایمیل ادعا می کند که رمز عبور کاربر در شرف منقضی شدن است. دستورالعمل ها داده شده است که برای تمدید رمز عبور خود در عرض 24 ساعت به myuniversity.edu/renewal مراجعه کنید.

با کلیک کردن روی پیوند، موارد مختلفی ممکن است رخ دهد؛ مثلاً:

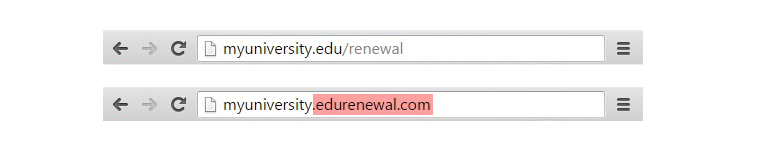

کاربر به myuniversity.edurenewal.com هدایت می شود، یک صفحه جعلی که دقیقاً مانند صفحه تمدید واقعی ظاهر می شود که در آن رمزهای عبور جدید و موجود درخواست می شود. مهاجم با نظارت بر صفحه، رمز عبور اصلی را ربوده تا به مناطق امن در شبکه دانشگاه دسترسی پیدا کند.

کاربر به صفحه تمدید رمز عبور واقعی فرستاده می شود. با این حال، هنگام هدایت مجدد، یک اسکریپت مخرب در پسزمینه فعال میشود تا کوکی جلسه کاربر را ربوده کند. این منجر به یک حمله XSS منعکس شده می شود که به مجرم دسترسی ممتاز به شبکه دانشگاه می دهد.

تاریخچه فیشینگ

اصطلاح «فیشینگ» در اواسط دهه 1990 به وجود آمد، زمانی که هکرها شروع به استفاده از ایمیلهای جعلی برای یافتن اطلاعات کاربران ناآگاه کردند. از آنجایی که این هکرهای اولیه اغلب به عنوان “phreaks” شناخته می شدند، این اصطلاح به «فیشینگ» با “ph” معروف شد. ایمیلهای فیشینگ سعی میکنند افراد را جذب کنند و آنها را به سمت طعمه بکشانند و هنگامی که آنها قلاب شوند، هم کاربر و هم سازمان دچار مشکل می شوند.

مانند بسیاری از تهدیدات رایج، تاریخچه فیشینگ از دهه 1990 شروع می شود. زمانی که AOL یک سیستم محتوای محبوب با دسترسی به اینترنت بود، مهاجمان از فیشینگ و پیامرسانی فوری استفاده میکردند تا به عنوان کارمندان AOL ظاهر شوند تا کاربران را فریب دهند تا اعتبار خود را برای ربودن حسابها فاش کنند.

در دهه 2000، مهاجمان به حساب های بانکی روی آوردند. ایمیلهای فیشینگ برای فریب کاربران برای افشای اعتبار حساب بانکیشان استفاده میشد. ایمیلها حاوی پیوندی به یک سایت مخرب بود که شبیه به سایت رسمی بانکی بود، اما دامنه مشابهی از نام دامنه رسمی بود (به عنوان مثال paypai.com به جای paypal.com). بعداً، مهاجمان به سراغ حسابهای دیگر مانند eBay و Google رفتند تا از اطلاعات کاربری ربوده شده برای سرقت پول، ارتکاب کلاهبرداری یا ارسال هرزنامه به سایر کاربران استفاده کنند.

انواع حملات فیشینگ

فیشینگ به چیزی فراتر از سرقت اطلاعات و اعتبار ساده تبدیل شده است. نحوه اجرای کمپین توسط مهاجم به نوع فیشینگ بستگی دارد. انواع فیشینگ عبارتاند از:

پست الکترونیک: این رایج ترین تاکتیک فیشینگ است. یک ایمیل برای چندین گیرنده ارسال می شود که از آنها خواسته می شود اطلاعات شخصی را به روز کنند، جزئیات حساب را تأیید کنند یا رمز عبور را تغییر دهند.

به طور معمول، ایمیل با احساس فوریت و با نیاز به دریافت کننده برای محافظت از خود در برابر جرم نوشته می شود. ایمیل به گونه ای طراحی شده است که به نظر می رسد از یک منبع قانونی، به عنوان مثال خدمات مشتری برای اپل، بانک، مایکروسافت، پی پال یا سایر شرکت های شناخته شده باشد.

Spear phishing: این پیامهای ایمیل برای افراد خاصی در یک سازمان ارسال میشوند که معمولاً دارندگان حساب دارای امتیاز بالا هستند. در واقع یک فیشینگ ایمیل هدفمند پیشرفته است. مجرم یک فرد یا سازمان خاص را هدف قرار می دهد و از پیام های شخصی سازی شده متمرکز برای سرقت اطلاعاتی که فراتر از اطلاعات کارت اعتباری شخصی است استفاده می کند. به عنوان مثال، نفوذ به بانک، بیمارستان یا دانشگاه برای سرقت اطلاعاتی که سازمان را به شدت به خطر می اندازد.

دستکاری پیوند: پیام ها حاوی پیوندی به یک سایت مخرب است که شبیه به تجارت رسمی است؛ ایمیلی که به دقت نوشته شده است همراه با یک پیوند مخرب به یک وب سایت آشنا مانند آمازون یا وب سایت محبوب دیگری وارد می شود. وقتی روی پیوند کلیک میشود، افراد را به یک وبسایت جعلی میبرد که دقیقاً شبیه وبسایت شناخته شده طراحی شده است، جایی که از آنها خواسته میشود اطلاعات حساب خود را بهروزرسانی کنند یا جزئیات حساب را تأیید کنند

والینگ فیشینگ (کلاهبرداری از مدیر عامل): این پیام ها عمدتاً برای افراد مالی ارسال می شود تا آنها را فریب دهند تا تصور کنند مدیر عامل یا سایر مدیران اجرایی از آنها درخواست انتقال پول می کند.

تزریق محتوا: مهاجمی که میتواند محتوای مخرب را به یک سایت رسمی تزریق کند، کاربران را فریب میدهد تا به سایت دسترسی پیدا کنند تا یک پنجره مخرب به آنها نشان دهد یا آنها را به یک وبسایت فیشینگ هدایت کند.

بدافزار: کاربرانی که فریب داده میشوند تا روی یک پیوند کلیک کنند یا یک پیوست را باز کنند، ممکن است بدافزار را در دستگاه خود دانلود کنند.

فیشینگ موبایل: فیشینگ تلفن همراه میتواند شامل پیامکهای تقلبی، رسانههای اجتماعی، پست صوتی یا سایر پیامهای درون برنامهای باشد که به گیرنده اطلاع میدهد حسابش بسته، به خطر افتاده یا منقضی شده است. این پیام شامل پیوند، ویدیو یا پیامی با هدف سرقت اطلاعات شخصی یا نصب بدافزار در دستگاه تلفن همراه است.

Smishing: با استفاده از پیام های SMS، مهاجمان کاربران را فریب می دهند تا از طریق تلفن های هوشمند خود به سایت های مخرب دسترسی پیدا کنند.

Vishing: مهاجمان از نرمافزار تغییر صدا استفاده میکنند تا پیامی را به قربانیان هدف بفرستند که باید با شمارهای تماس بگیرند تا بتوانند از آنها کلاهبرداری کنند.

Wi-Fi “Evil Twin”: با جعل وای فای رایگان، مهاجمان کاربران را فریب می دهند تا به یک هات اسپات مخرب متصل شوند تا بتوانند سوء استفاده های انسانی را انجام دهند.

کلون فیشینگ: یک کپی از یک ایمیل قانونی که قبلاً تحویل داده شده است، اما از یک آدرس جعلی که بسیار شبیه آدرس ایمیل فرستنده اصلی است، ارسال شده است. تنها تفاوت آن با ایمیل اصلی این است که پیوندها و/یا پیوستها با موارد مخرب جایگزین میشوند. گیرندگان با تشخیص محتویات ایمیل بیشتر در معرض این نوع حمله قرار می گیرند.

BEC (تخفیف ایمیل تجاری): این ایمیلها اغلب به شکل درخواستهای «فوری» هستند که ادعا میکنند از سوی کارکنان ارشد، مانند مدیر عامل یا مدیر ارشد مالی هستند. آنها از تاکتیکهای مهندسی اجتماعی برای فریب دادن اعضای بیشتر کارکنان به منظور انتقال پول به گیرنده اشتباه یا افشای اطلاعات محرمانه تجاری استفاده میکنند.

ربودن جلسه: این نوع فیشینگ به تکنیک های پیچیده ای نیاز دارد که به مجرم اجازه می دهد وب سرور را نقض کند و اطلاعات ذخیره شده در سرور را بدزدد.

بد افزار: زمانی اتفاق میافتد که شخصی روی پیوست ایمیل کلیک میکند و بهطور ناخواسته نرمافزاری را نصب میکند که رایانه و شبکه را برای اطلاعات استخراج میکند. ثبت کلید یکی از انواع بدافزار است که ضربات کلید را برای کشف رمزهای عبور ردیابی می کند.

کلاهبرداری های فیشینگ ایمیل

فیشینگ ایمیل یک بازی اعداد است. مهاجمی که هزاران پیام جعلی ارسال میکند، میتواند اطلاعات و مبالغ قابل توجهی را به دست آورد، حتی اگر درصد کمی از گیرندگان کلاهبرداری کنند. همانطور که در بالا مشاهده شد، تکنیک هایی وجود دارد که مهاجمان برای افزایش میزان موفقیت خود از آنها استفاده می کنند.

مهاجمان دامنههایی را ثبت میکنند که شبیه به دامنه رسمی هستند، یا گهگاه از ارائهدهندگان عمومی مانند Gmail استفاده میکنند. فرستنده های جعلی با پروتکل های ایمیل امکان پذیر است؛ به عنوان مثال، آنها در طراحی پیام های فیشینگ برای تقلید از ایمیل های واقعی از یک سازمان جعلی تلاش زیادی می کنند. استفاده از عبارات، حروف، آرم ها و امضاهای یکسان باعث می شود که پیام ها مشروع جلوه کنند.

اما اکثر سرورهای گیرنده از امنیت ایمیل استفاده می کنند که عنوان ایمیل جعلی را شناسایی می کند. هنگامی که کاربران ایمیل دریافت می کنند، پیام ها ممکن است از آرم رسمی شرکت استفاده کنند، اما آدرس فرستنده شامل دامنه رسمی شرکت نمی شود. آدرس فرستنده فقط یک علامت هشدار است، اما نباید تنها چیزی باشد که برای تعیین مشروعیت یک پیام استفاده می شود.

علاوه بر این، مهاجمان معمولاً سعی میکنند با ایجاد حس فوریت، کاربران را وارد عمل کنند. به عنوان مثال، همانطور که قبلاً نشان داده شد، یک ایمیل می تواند انقضای حساب را تهدید کند و گیرنده را روی یک تایمر قرار دهد. اعمال چنین فشاری باعث می شود که کاربر کوشش کمتری داشته باشد و بیشتر در معرض خطا باشد.

در نهایت، پیوندهای درون پیامها شبیه همتایان قانونی خود هستند، اما معمولاً دارای یک نام دامنه غلط املایی یا زیر دامنههای اضافی هستند. در مثال بالا، نشانی اینترنتی myuniversity.edu/renewal به myuniversity.edurenewal.com تغییر یافت. شباهت بین این دو آدرس، تصور یک پیوند امن را ایجاد می کند و گیرنده را کمتر از وقوع یک حمله آگاه می کند.

مکانیسم های اولیه مورد استفاده در ایمیل های فیشینگ

مجرمان سایبری از سه مکانیسم اصلی در ایمیلهای فیشینگ برای سرقت اطلاعات استفاده میکنند: لینکهای وب مخرب، پیوستهای مخرب و فرمهای ورود دادههای جعلی.

لینک های وب مخرب

لینک ها که به عنوان URL نیز شناخته می شوند، در ایمیل های فیشینگ رایج هستند. پیوندهای مخرب کاربران را به سمت وب سایت های فریبنده یا سایت های آلوده به نرم افزارهای مخرب هدایت می کند که به عنوان بدافزار نیز شناخته می شود. پیوندهای مخرب را می توان به گونه ای پنهان کرد که شبیه پیوندهای قابل اعتماد به نظر برسد و در آرم ها و سایر تصاویر در یک ایمیل جاسازی شود.

پیوست های مخرب

این فایلها مانند پیوستهای فایل قانونی به نظر میرسند، اما در واقع به بدافزار آلوده هستند که میتواند رایانهها و فایلهای موجود در آنها را به خطر بیندازد. در مورد باج افزار (نوعی بدافزار) همه فایل های رایانه شخصی ممکن است قفل شده و غیرقابل دسترسی شوند. یا یک لاگر ضربه زدن به کلید می تواند برای ردیابی همه چیزهایی که کاربر تایپ می کند، از جمله رمزهای عبور، نصب شود. همچنین مهم است که بدانیم اثرات باجافزار و بدافزار میتوانند از یک رایانه به سایر دستگاههای شبکه مانند هارد دیسکهای خارجی، سرورها و حتی سیستمهای ابری سرایت کنند.

برای مثال این ایمیل گیرندگان را تشویق می کند تا یک کپی از رسید پستی پیوست شده را پرینت بگیرند و آن را به یک مکان فدرال اکسپرس ببرند تا بستهای را دریافت کنند که قابل تحویل نیست. متأسفانه، پیوست حاوی ویروسی بود که رایانه گیرندگان را آلوده می کرد. انواع این نوع کلاهبرداری های حمل و نقل به ویژه در طول فصل خرید عید رایج است، اگرچه در تمام طول سال دیده می شود.

فرم های ورود داده های جعلی

این ایمیلها از کاربران میخواهد اطلاعات حساسی مانند شناسههای کاربری، رمز عبور، دادههای کارت اعتباری و شماره تلفن را پر کنند. هنگامی که کاربران آن اطلاعات را ارسال می کنند، مجرمان سایبری می توانند از آن برای منافع شخصی خود استفاده کنند.

برای مثال پس از کلیک بر روی پیوند در یک ایمیل فیشینگ، کاربران به صفحه جعلی هدایت می شوند که به نظر می رسد بخشی از آژانس جمع آوری مالیات باشد. به کاربران گفته می شود که واجد شرایط بازپرداخت هستند اما باید فرم را تکمیل کنند. این نوع اطلاعات شخصی می تواند توسط مجرمان سایبری برای تعدادی از فعالیت های کلاهبرداری از جمله سرقت هویت استفاده شود.

ویژگی های ایمیل فیشینگ چیست؟

- حالت بسیار اضطراری دارند

این ایمیل ها معمولا حاوی یک پیشنهاد قابل باور با مدت بسیار محدود هستند و شما را وسوسه می کنند تا بدون فکر کردن (چون گفته شده زمان زیادی ندارید)، کاری که داخل ایمیل از شما خواسته شده است را انجام دهید.

- زیادی خوب هستند برای باور کردن

در این ایمیل ها محتوا شامل پیشنهادات و مطالبی است که آنقدر خوب هستند که قابل باور نیستند. مثلا مانند خرید کالا با تخفیف 95 درصدی یا پیشنهاد ثبت نام و 100 برابر کردن پولتان در یک روز.

- دارای لینک های آلوده هستند

لینکی که در ظاهر می بینید ممکن است یک پیوند کاملا متفاوت داشته باشد؛ قبل از کلیک بر روی لینک، موس را بر روی آن نگه دارید تا در پایین صفحه، لینک واقعی را ببینید. همچنین ممکن است آدرس لینک با کمی دستکاری شما را گیج کند مانند تغییرات کوچک در نام دامنه که به چشم نمی آیند.

- دارای فایل های جاسوسی و کلاهبرداری هستند

امروزه نرم افزار های کلاهبرداری موسوم به Ransomware به راحتی پخش می شوند. ممکن است ایمیلی را دریافت کنید که شامل نرم افزار، یا انواع فایل با فرمت متفاوت باشد. امن ترین فرمتی که می توانید با اطمینان آن را باز کرده و اجرا کنید txt می باشد.

چرا فیشینگ یک مشکل است؟

مجرمان سایبری از ایمیل های فیشینگ استفاده می کنند زیرا آسان، ارزان و مؤثر است. دسترسی به آدرس های ایمیل آسان است و ارسال ایمیل ها تقریباً رایگان است. با تلاش کم و هزینه کم، مهاجمان می توانند به سرعت به داده های ارزشمند دسترسی پیدا کنند. کسانی که گرفتار کلاهبرداری های فیشینگ می شوند ممکن است به اثرات بدافزار (از جمله باج افزار)، سرقت هویت و از دست دادن داده ها دچار شوند.

دادههایی که مجرمان سایبری دنبال میشوند شامل اطلاعات شناسایی شخصی (PII) مانند دادههای حساب مالی، شماره کارت اعتباری و سوابق مالیاتی و پزشکی و همچنین دادههای تجاری حساس مانند نام مشتریان و اطلاعات تماس، اسرار محصول اختصاصی و ارتباطات محرمانه است.

مجرمان سایبری همچنین از حملات فیشینگ برای دسترسی مستقیم به ایمیل، رسانههای اجتماعی و سایر حسابها یا کسب مجوز برای اصلاح و به خطر انداختن سیستمهای متصل مانند پایانههای فروش و سیستمهای پردازش سفارش استفاده میکنند. بسیاری از بزرگترین نقضهای دادهها مانند نقض عناوین هدف 2013 با یک ایمیل فیشینگ شروع میشوند. با استفاده از یک ایمیل به ظاهر بیگناه، مجرمان سایبری میتوانند جای پای کوچکی به دست آورند و بر روی آن بسازند.

روش های فیشینگ به غیر از ایمیل چه چیزهایی هستند؟

برخی روش ها نیز وجود دارند که از طریق آنها یک نفوذ غیرمجاز به کلاهبرداری فیشینگ منتهی می شود.

- پسورد های ضعیف

یک از این روش ها قرار دادن یک پسورد ضعیف بر روی سیستم می باشد. فرد کلاهبردار می تواند با دیکشنری اتک به سیستم شما وارد شده و شما ممکن است در داخل سیستم خود اطلاعات حساس مانند اطلاعات ورود به اینترنت بانک خود را ذخیره کرده باشید.

- مهندسی معکوس

مهندسی معکوس به معنی فرآیند حل مسئله می باشد. شخصی که می خواهد از این طریق به هدف خود که اطلاعات حساس شما می باشد دست پیدا کنید، از طریق پرسش و پاسخ این کار را انجام می دهد. این فرد در ارتباطات و پرسش ها و پاسخ می تواند به اطلاعاتی دست یابد که حتی فکرش را هم نمی کنید.

کیت فیشینگ چیست؟

از آنجایی که فیشینگ مؤثر است، مهاجمان از کیتهای فیشینگ برای سادهسازی تنظیمات استفاده میکنند؛ این اجزای باطنی یک کمپین فیشینگ است. این کیت شامل وب سرور، عناصر وب سایت (به عنوان مثال، تصاویر و طرح بندی وب سایت رسمی) و فضای ذخیره سازی مورد استفاده برای جمع آوری اطلاعات کاربری است. جزء دیگر دامنه های ثبت شده است. مجرمان دهها دامنه را ثبت میکنند تا از پیامهای ایمیل فیشینگ استفاده کنند تا زمانی که فیلتر ها آنها را مخرب تشخیص میدهند، به سرعت جابجا شوند. با داشتن دهها دامنه، مجرمان میتوانند دامنه را در URL فیشینگ تغییر دهند و پیامها را مجدداً به اهداف دیگری ارسال کنند.

برخی از کیتهای فیشینگ به مهاجمان اجازه میدهند مارکهای مورد اعتماد را جعل کنند و شانس کلیک کردن روی یک پیوند جعلی را افزایش دهند. یک کیت فیشینگ نیز برای جلوگیری از شناسایی طراحی شده است. اسکریپت های Backend بلوک های بزرگی از آدرس های IP متعلق به محققان امنیتی و سازمان های آنتی ویروس مانند McAfee، Google، Symantec و Kaspersky را مسدود می کنند تا نتوانند دامنه های فیشینگ را پیدا کنند. دامنه های مورد استفاده در فیشینگ برای محققان امنیتی مانند یک سایت بی ضرر قانونی به نظر می رسد، اما محتوای فیشینگ را برای یک کاربر هدف نمایش می دهد.

فیشینگ و کار از راه دور

با شیوع ویروس کرونا؛ این بیماری همه گیر روش کار اکثر سازمان ها و کارمندان را تغییر کرد. کار از راه دور به استاندارد تبدیل شد، بنابراین دستگاههای شرکتی و دستگاههای شخصی در محل کار کاربر وجود داشتند. این تغییر در محیط کار به مهاجمان امتیاز داد. کاربران امنیت سایبری در سطح سازمانی در خانه ندارند، بنابراین امنیت ایمیل کمتر مؤثر است و به مهاجمان شانس بیشتری برای یک کمپین فیشینگ موفق می دهد.

از آنجایی که کارمندان اکنون از خانه کار می کنند، برای سازمان ها مهم تر است که آنها را برای آگاهی از فیشینگ آموزش دهند. جعل هویت مدیران و فروشندگان رسمی پس از همه گیری افزایش یافت. از آنجایی که کارمندان هنوز نیاز به دسترسی به سیستمهای شرکتی دارند، مهاجم میتواند هر کارمندی را در خانه هدف قرار دهد تا از راه دور به محیط دسترسی پیدا کند. مدیران مجبور شدند به سرعت دسترسی از راه دور را راهاندازی کنند، بنابراین امنیت سایبری محیط کنار گذاشته شد تا امکان راحتی فراهم شود. این فوریت اجباری آسیبپذیریهایی را به مهاجمان داد که میتوان از آنها سوء استفاده کرد و بسیاری از این آسیبپذیریها خطاهای انسانی بودند.

اگر امنیت سایبری ضعیف را با کاربرانی که با دستگاه های خود متصل می شوند ترکیب کنید؛ به این نتیجه می رسید که مهاجمان مزایای زیادی داشتند. فیشینگ در سراسر جهان افزایش یافته است. گوگل در ابتدای سال 2020 پس از قرنطینه های همه گیر، افزایش 350 درصدی وب سایت های فیشینگ را گزارش داد.

اگر قربانی فیشینگ شدیم چه باید کرد؟

پس از اینکه اطلاعات خود را برای یک مهاجم ارسال کردید، برای سایر کلاهبرداران افشا می شود. احتمالاً پیامهای vishing و smishing، ایمیلهای فیشینگ جدید و تماسهای صوتی را دریافت خواهید کرد. همیشه در مورد پیام های مشکوک که اطلاعات یا جزئیات مالی شما را می خواهند، هوشیار باشید.

کمیسیون تجارت فدرال یک وب سایت اختصاص داده شده به سرقت هویت دارد تا به شما در کاهش خسارت و نظارت بر امتیاز اعتباری خود کمک کند. اگر روی پیوندی کلیک کردید یا یک پیوست مشکوک را باز کردید، ممکن است رایانه شما بدافزار نصب کرده باشد. برای شناسایی و حذف بدافزار، مطمئن شوید که نرم افزار آنتی ویروس شما به روز است.

چگونه از فیشینگ جلوگیری کنیم

حفاظت از حملات فیشینگ نیازمند اقداماتی است که هم توسط کاربران و هم توسط شرکت ها انجام شود.

برای کاربران، هوشیاری کلیدی است. یک پیام جعلی اغلب حاوی اشتباهات ظریفی است که هویت واقعی آن را آشکار می کند. این ها می تواند شامل اشتباهات املایی یا تغییرات در نام دامنه باشد. کاربران همچنین باید به این فکر کنند که چرا حتی چنین ایمیلی را دریافت می کنند.

برای شرکتها، میتوان چندین قدم را برای کاهش حملات فیشینگ انجام داد:

احراز هویت دو مرحله ای (2FA) موثرترین روش برای مقابله با حملات فیشینگ است، زیرا هنگام ورود به برنامه های حساس، یک لایه تأیید اضافی اضافه می کند. 2FA متکی است که کاربران دو چیز دارند: چیزی که آنها می دانند، مانند رمز عبور و نام کاربری و چیزی که دارند، مانند گوشی های هوشمندشان. حتی زمانی که کارمندان به خطر بیفتند، 2FA از استفاده از اعتبارنامه های به خطر افتاده آنها جلوگیری می کند، زیرا این به تنهایی برای ورود کافی نیست.

علاوه بر استفاده از 2FA، سازمان ها باید سیاست های مدیریت رمز عبور سختگیرانه ای را اعمال کنند. برای مثال، کارمندان باید به طور مکرر رمز عبور خود را تغییر دهند و اجازه استفاده مجدد از رمز عبور برای چندین برنامه را نداشته باشند.

تجربه نشان داده است که آموزش کارمندان برای شناسایی فیشینگ جزء مهمی در آگاهی و آموزش فیشینگ است تا اطمینان حاصل شود که سازمان شما قربانی بعدی نخواهد شد. فقط لازم است یک کارمند درگیر یک کمپین فیشینگ شود تا به نقض بعدی اطلاعات گزارش شده تبدیل شود.

حفاظت از فیشینگ اقدام امنیتی مهمی است که شرکت ها می توانند برای جلوگیری از حملات فیشینگ به کارکنان و سازمان خود انجام دهند. آموزش آگاهی از امنیت و آموزش در مورد علائمی که باید در مواقعی که ایمیلی مشکوک به نظر می رسد یا احساس می شود جستجو کنید، قطعاً به کاهش خطرات موفقیت آمیز کمک می کند. با این حال، از آنجایی که رفتار کاربر قابل پیش بینی نیست، معمولاً تشخیص فیشینگ مبتنی بر راه حل امنیتی بسیار مهم است.

آموزش گسترش یافته به مثالها و تمرینهای دنیای واقعی به کاربران کمک میکند تا فیشینگ را شناسایی کنند. معمولاً سازمانها با کارشناسان کار میکنند تا ایمیلهای فیشینگ شبیهسازی شده را برای کارمندان ارسال کنند و ردیابی کنند که کدام یک ایمیل را باز میکنند و روی پیوند کلیک میکنند. این کارمندان را می توان بیشتر آموزش داد تا در حملات بعدی دچار اشتباه نشوند.

مؤثرترین سیستمها ایمیلهای مشکوک را بر اساس ناهنجاریها شناسایی میکنند که به دنبال الگوهای غیرعادی در ترافیک برای شناسایی ایمیلهای مشکوک میگردد، سپس URL تعبیهشده را بازنویسی میکند و برای سوءاستفادهها و بارگیریهای درون صفحه، نظارت دائمی بر روی URL حفظ میکند. این ابزارهای نظارتی پیامهای ایمیل مشکوک را قرنطینه میکنند تا مدیران بتوانند در مورد حملات فیشینگ مداوم تحقیق کنند. اگر تعداد زیادی ایمیل فیشینگ شناسایی شود، مدیران می توانند به کارمندان هشدار دهند و شانس موفقیت یک کمپین فیشینگ هدفمند را کاهش دهند.

شرکت ها می بایست در جهت آموزش کارمندان خود را در مورد فیشینگ از ابزارهای شبیه سازی فیشینگ برای آموزش و شناسایی خطرات فیشینگ استفاده کنند. از آموزش آگاهی امنیتی اثبات شده و پلتفرم های شبیه سازی فیشینگ استفاده کنند تا خطرات فیشینگ و مهندسی اجتماعی را برای کارمندان در اولویت قرار دهند. قهرمانان امنیت سایبری داخلی ایجاد کنند که متعهد به حفظ امنیت سایبری سازمان شما هستند.

ارتباطات و کمپین های مداوم در مورد امنیت سایبری و فیشینگ ارائه دهند. این شامل ایجاد خطمشیهای قوی رمز عبور و یادآوری خطراتی است که میتواند در قالب پیوستها، ایمیلها و آدرسهای اینترنتی به کارکنان وارد شود و قوانین دسترسی به شبکه را ایجاد کنند که استفاده از دستگاه های شخصی و اشتراک گذاری اطلاعات خارج از شبکه شرکتی شما را محدود می کند.

چشم انداز امنیت سایبری به ویژه در دنیای فیشینگ به طور مداوم در حال تحول است. برای شرکت ها بسیار مهم است که همیشه با کارکنان ارتباط برقرار کنند و آنها را در مورد آخرین تکنیک های فیشینگ و مهندسی اجتماعی آموزش دهند. آگاه نگه داشتن کارمندان از آخرین تهدیدات باعث کاهش ریسک و ایجاد فرهنگ امنیت سایبری در سازمان می شود.

نکاتی که برای جلوگیری از فیشینگ باید به آن ها توجه کرد:

- قوانین صحیح ایجاد پسورد را رعایت کنید

یک پسورد غیر ایمن بهترین راه برای ورود غیرمجاز به سیستم شما می باشد. یک رمز عبور نباید از 8 کاراکتر کمتر بوده و قابل حدس باشد. حتما از رمز عبور های ترجیحا طولانی که ترکیبی از کاراکتر های کوچک و بزرگ، اعداد، و کاراکتر های مخصوص مانند @ باشد را استفاده کنید. سعی کنید پسورد ها را حدالامکان در سیستم ذخیره نکنید و هر چند وقت یکبار آنها را تغییر دهید. از پسورد های تصادفی استفاده کنید تا امکان حدس آن وجود نداشته باشد.

- احراز هویت 2 مرحله ای ایجاد کنید

همانطور که بالاتر ذکر کردیم تا جایی که امکان دارد برای همه چیز احراز هویت 2 مرحله ای ایجاد کنید. با این کار حتی اگر کسی به رمز عبور دست پیدا کند باید رمز دو مرحله ای را نیز بداند تا بتواند وارد سیستم شود. این پسورد 6 رقمی به صورت تصادفی ایجاد شده و هر 30 ثانیه تغییر می کند.

- بررسی صحیح ایمیل ها

همانطور که گفته شد، ایمیل یکی از محتمل ترین راه ها برای آلوده شدن سیستم شما می باشد. درست است که سرویس های معروف ایمیل مانند جیمیل و … سیستم های فیلتر قوی جلوگیری از اسپم را دارند اما هنوز این امکان وجود دارد تا ایمیل های مزاحم و مخرب را دریافت کنید. اگر مجبور نیستید، ایمیل های ناشناس را باز نکنید. در غیر اینصورت باید برخی موارد را رعایت کنید. ایمیل ممکن است شامل لینک ها، پیوست ها، یا پیشنهاد هایی باشد. قبل از ورود به لینک های پیوست شده موس را روی لینک هاور کنید (نگه دارید). با انجام این کار مرورگر نشان می دهد که وارد کدام لینک می شوید. اگر ایمیل ناشناس می باشد، به جز فایل های .txt فایل های با پسوند دیگر را باز نکنید و همچنین هر حرفی که در ایمیل به شما گفته شده یا هر پیشنهادی که داده شده را باور نکنید.

- ایمن نگه داشتن سیستم

ایمنی چیزی است که تا بی نهایت می توانید آن را ارتقا دهید و سقفی برای آن وجود ندارد. علاوه بر پسورد می توانید از طرق دیگری نیز امنیت را ارتقا دهید؛ برای مثال نام کاربری سیستم را از حالت پیشفرض به چیز دیگری تغییر داده و همچنین نمایش نام کاربری را غیرفعال کنید. از نرم افزار های ضد بدافزار مانند Antimalwarebytes استفاده کنید. اگر به سیستمی مانند سرور مجازی از راه دور متصل می شوید، اتصال خود را ایمن کنید.

* اگر می خواهید صاحب یک سرور قدرتمند با امکانات امنیتی فوق العاده شوید تا نگرانی خود در مورد انواع حملات مثل فیشینگ به حداقل برسانید، می توانید به صفحه خرید سرور مجازی (VPS) آسام سرور سر بزنید.

- ایمن نگه داشتن مرورگر

مرورگرهایی مثل کروم یا فایرفاکس نیز اقدامات بازدارنده ای دارند که امنیت کاربر را فراهم می کنند اما هنوز هم افزونه ها می توانند مرورگر و نهایتا سیستم شما را آلوده کنند. برای جلوگیری، تنها افزونه های معروف و مطمئن را که همیشه بررسی شده و بروز می شوند را نصب و استفاده کنید و تا جایی که می توانید کمتر از افزونه ها استفاده کنید.

- دسترسی به سیستم را محدود کنید

یکی از کار های بسیار مهم ایجاد دیواری بین صفحه ورود شما و هکر می باشد. با انجام اینکار حتی اجازه نمی دهید افراد غیرمجاز صفحه ورود شما را ببینند چه برسد به اینکه بخواهند تلاش کنند تا وارد آن شوند. این دیوار را می توان از طریق سیستم های مختلف مانند Cloudflare و … ایجاد کرد. معمولا با محدود کردن آی پی خود به صفحه ورود می توانید این کار را انجام دهید.

- هنگام پرداخت حواستان را جمع کنید

زمانی که پرداخت اینترنتی انجام می دهید مطمئن شوید که حتما وارد لینک shaparak.ir شده اید؛ دقت کنید که کوچکترین تفاوت را مشاهده کنید. بسیاری از کاربران اینترنت از این طریق قربانی فیشینگ شده اند. یکی از مواردی که شخصا تجربه کرده ام ثبت دامنه shaqarak.com توسط یکی از کاربران بود که می خواست خود را به جای سیستم پرداخت بانکی shaparak.ir جا بزند که خوشبختانه جلوی آن گرفته شد.

در مثال مذکور حرف q جایگزین حرف p شده است و کاربر را به اشتباه می اندازد. همچنین قبل از پرداخت نهایی مبلغ را مجددا بررسی کرده، ایمیل خود را وارد کنید تا اطلاعات پرداخت را نیز دریافت کنید و سپس پرداخت نهایی را انجام دهید.

منظور از شبیه سازی در بحث آموزش فیشینگ کارکنان در شرکت ها چیست؟

شبیه سازی فیشینگ آخرین آموزش کارمندان است؛ کاربرد عملی یک حمله فیشینگ فعال به کارمندان در مورد روشهایی که یک حمله انجام میشود، تجربه میکند. بیشتر شبیهسازیها شامل مهندسی اجتماعی نیز میشوند، زیرا مهاجمان اغلب این دو را برای یک کمپین مؤثرتر ترکیب میکنند. شبیهسازیها به روشی مشابه سناریوی فیشینگ در دنیای واقعی انجام میشود، اما فعالیت کارکنان نظارت و ردیابی میشود.

شبیه سازی فیشینگ روشی عالی برای شناسایی کارکنانی که در معرض خطر فیشینگ هستند و افزایش آگاهی از خطرات فیشینگ نیز می باشد.همچنین به کمک شبیه سازی فیشینگ شما می توانید آگاهی از امنیت سایبری را در قالبی آموزنده و تعاملی در سازمان خود بگنجانید.

شبیه سازی فیشینگ بلادرنگ روشی سریع و مؤثر برای آموزش افراد و افزایش سطح هوشیاری در برابر حملات فیشینگ است. مردم به طور مستقیم می بینند که چگونه از کلاهبرداری مدیر عامل، ایمیل ها، وب سایت های جعلی، بدافزارها برای سرقت اطلاعات شخصی و شرکتی استفاده می شود.

به طور خلاصه

در این مقاله همه چیز را در مورد اینکه فیشینگ چیست و چگونه از آن جلوگیری کنیم را توضیح دادیم، درست است که امنیت را همیشه نمی توان به صورت کامل تامین کرد اما می توان تا میزان بسیار زیادی آن را ارتقا داد. در صورت رعایت موارد ذکر شده، مطمئن باشید که هیچ هکری نمی تواند وارد سیستم شما شده و از داده های شما سوء استفاده کند.

سوالات متداول:

با وجود رمز برای فایلهای PC؛ باز هم اتکر میتونه به اطلاعات ورود به اینترنت بانک و موارد حساس دسترسی داشته باشه؟

بهتره ریسک نکنید و در هر حالت از نگهداری رمز یا فایلهای حساس خودداری کنید.

اگه ایمیل رو تو صفحه جعلی یا همون فیشینگ وارد کنیم؛ شخص مورد نظر میتونه به ایمیلمون دسترسی داشته باشه؟

دقت داشته باشید رمز رو وارد نکنید؛ بدون داشتن رمز فرد مورد نظر به سختی به ایمیل شما دسترسی پیدا میکند.

چگونه یک ایمیل فیشینگ را شناسایی کنیم؟

هدف اصلی فیشینگ، سرقت اطلاعات اعتباری (فیشینگ اعتبار)، اطلاعات حساس یا فریب افراد برای ارسال پول است. همیشه مراقب پیامهایی باشید که اطلاعات حساسی را میخواهند یا پیوندی را ارائه میکنند که فوراً نیاز به احراز هویت دارید.

مقاله خوبیه عالی بود 👍...

سلام می خواستم بدونم که چطوری متوجه بشم یه لینکی که داخل ایمیل هست واقعیه یا فیشینگ؟

سلام، قبلاْ http بودن لینک میتونست نشونه خوبی باشه ولی الان دیگ هکرها هم برای فیشینگ از https استفاده می کنند و بهتره بر اساس این ویژگی تصمیم نگیرید. در کل اگر آدرس سایتی که ازش ایمیل دریافت کردید شبیه آدرس اصلی یکی از سایت های بزرگ و معروف باشد مثلا به جای o در یاهو از دو تا صفر استفاده کرده باشد (yah00)، اگر اطلاعات تماس معتبری در سایت قرار نداده باشند، اگر محتوای سایت از لحاظ املایی و گرامری درست نباشه، اگر بلافاصله بعد از ورود به سایت ازتون اطلاعات شخصی مثل شماره تلفن یا کارت اعتباری بخواد، اگر پیام ایمیل طوری نشون بده که کلیک روی لینک خیلی ضروریه و فورا باید انجام بشه یا ... بهتره اون لینک رو به عنوان لینک فیشینگ در نظر بگیرید.

ممنون از مقاله خوبتون> سوالم اینه که بلافاصله بعد از اینکه روی لینک کلیک کنم، حمله فیشینگ انجام میشه؟

ممنون دوست عزیز: در کل حملات فیشینگ یه مدل ثابتی ندارند و هکرها می توانند سناریوهای مختلفی رو برای حمله درنظر بگیرند. اون حملاتی که بعد از باز شدن لینک، یک فرم ارائه میده و از شما میخواد که اطلاعات شخصی خودتون را وارد کنید نیاز به تعامل شما دارند و تا وقتی اطلاعاتی وارد نکنید، حمله ای صورت نمیگیره. ولی اگر کلیک روی لینک باعث نصب یک بدافزار بشه شاید اصلا متوجه این قضیه نشید. به همین خاطر بهتره که همیشه یک فایروال قوی و آنتی ویروس آپدیت شده روی سیستم خودتون داشته باشید تا از نصب این نوع بدافزارها جلوگیری کند.

سلام و تشکر از مطلب آموزنده و بسیار مفید تون.